セキュリティ事件が毎日のように起こる昨今。アップルストア経由で、新たなセキュリティ問題が発覚したらしい。

(参照記事:https://www.theinquirer.net/inquirer/news/3034081/macos-code-signing-flaw-let-malicious-apps-pose-as-apple-software)

アップルストアからダウンロードした純正アプリケーションに化けて、マルウェアがインストールされることが可能だというのである。そして、純正アプリケーションに化けているので、従来のセキュリティ製品の検知をすり抜けることもできてしまうとか。

これは数多くある(そしてこれからもあるであろう)脆弱性のうちの一つであるが、少し切り開いて考えてみたいと思う。

なぜ起きたのか?

興味深いのは「純正アプリケーションに化けているので、見つけられない」という点だ。「化ける」という行為は「化かされる」対象を示唆する。ここではOSやセキュリティ製品が化かされている。しかし、化けるも何もマルウェアはディスク上に存在している。

なぜそれが見えないのか。それは、多くのセキュリティ製品がそうであるように、「他のものに乗っかっているから」ではないだろうか(一度認証してしまったら「シロ」としてラベル付けしてしまって、ほとんど再認証しない、というのも問題だが、それはさておき)。つまり、OSに頼るケースがいまだ多いのにも関わらず、「ディスクやメモリに直接働きかけていないから」化けても見つからないのだろう。

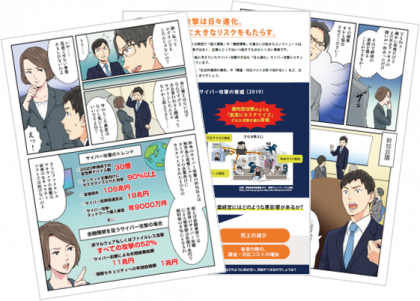

出回っているほとんどの「検知」「アラート」を約束するセキュリティ製品は、もとの技術がIOCやハッシュ値の分析に根差している。いわゆる「プログラムの挙動」や「プログラムの指紋」をもとにマルウェアを発見したり、予測検知したり。

ただ、これらはほとんどの場合、物理層からいくつか離れたところでのデータをもとにしている。そのほうがプログラミングしやすいし、データも整ったものを使うほうがやりやすい。スピードを求められるのであれば、なおのこと、「整理されたデータ」を使いたくなるのは自然だろう。だが、フィルターを通せば通すほど、それぞれの過程で「化かされる」可能性が上がるため、効果も限定的となり、誤検知も多くなってくる。「新たに○○OS対応」というようなキーワードは、裏返すと「対応OSが限られていた」ことを意味して、さらに掘り下げて言うと「OSに頼っている」ということである。

というわけで、化かされる可能性はありつつも、従来「時間」と「質」の兼ね合いの部分ではこのような製品が効果的だったと考えられるので、値段も比較的安く広まっている。まるで単独のパソコン上で複雑なセキュリティプロセスが完結するかのように「1台いくら」という売り方も多い(みんなつながっているので、1台単位で守るのではなくて、ネットワーク全体のエンドポイントをサイトライセンスのようなもので守る、というのが正解だと思っている)。

あとは感情的なところも手伝って、隣の会社と同じようなものを入れていることが多い。アラート出して、常時モニタリングして、クラウドからエキスパートが、というようなキーワードは、「即効性」「専門性」「外注」を安心の材料に、同じようなアプローチをどんどん広めていく。でも隣と「同じ」であるということは、隣に問題が発生すれば、同様に自分にも問題が起こるということでもある。

「化かされない」ためのフォレンジック

では、化かされるのに甘んじるしかないのか。いや、そんなことはできない。事後対応になってしまうが、マルウェア等の動きの痕跡は、心配しなくても事件後にちゃんと調査できるし、泣き寝入りにはならない。

物理層に一番近づくのはおそらくデジタルフォレンジックというプロセスだが、「フォレンジック」とは「鑑識」を意味する。事件の全貌を暴くために、ディスクのデータに直接働きかけて、一つ一つ証拠を積み上げていくプロセスである。一般にこれは、何かが起こった後の「検死」的な立ち位置から行われるものになる。ディスクから直接データを保全してきて、プログラムを切り開き、削除されたものや、プログラムが動くうえで散らかった痕跡をたどっていく。

レベルが少し違うが、今回のような「化ける」事象は何も新しいことではない。例えば。PDFファイルの拡張子なのに、コードを開くとMZで始まっているExeファイルだったというようにファイル拡張子が、OSに伝達されているものと、実際のコード上にある痕跡とが違うという事がある。これは初歩的な例だが、「OSやプログラム、ログのいうこと」が信用できない、というのはデジタルフォレンジックの分野では既知の事実なのです。

このデジタルフォレンジックの知見を「検死」以前のセキュリティプロセスに応用するというアプローチを使っている「変わり者」も実はいる。今回のアップルのケースで明らかになった、「表示されている中身」と「実際の中身」が違うという脆弱性も、もしかしたら拾えていたのかもしれない。従来であれば、ディスクに直接働きかけるようなデータ収集は物理的にしか可能ではなかったし、そのプロセスも時間のかかるものだった。でも最近では物理保全と同じことをネットワークを介して行えるようなツールはあるし、サイバー関連の事故後分析の知見をもとに、ネットワーク上のエンドポイント(パソコンなど)をフォレンジック的にサーチし、これを検知の向上に役立てる製品もある。だがやはり「検知」したあとの掃除や復旧サービスは高価なサービスであることも多い。そんな、復旧まで自前でできるツールを売ってくれるほど世の中は甘くないのか。

しかしその効果は非常に高い。他のサイバーセキュリティ製品で見つからなかった攻撃の痕跡を暴いたり、削除したはずのマルウェアが本当に存在しないことを証明するために、答え合わせをしたりする。このアプローチが功を奏しているのは、「まだ少数派のアプローチ」だからかもしれない。ただ、この「フォレンジックの視点からのサイバーセキュリティ」は使えるだろう。攻撃をする側も、ほとんどがOSなどの上位層に頼る検知方法だと知っていて、それを避けるプログラミングをする。わざわざ事件後にフォレンジックをかけられるところまで想定して、掃除をしたりしないし、あるレイヤーに達してしまえば、痕跡を完全に消し去ることは、ほぼできないだろう。

まとめ

今回のアップルのケースは、すぐに何らかの解決策が適用されるだろう。だが、「化かされる」というキーワードのうしろにある現状を見据えて、「みんなが採用している」サイバーセキュリティの手法を継承するという受け身の姿勢は、この分野では正解ではない。通常であれば、事件後にお声がかかるフォレンジック。このプロセスを「フライング」して事件前のプロセスに適用してしまう「変わり者」が、もっと増えてほしいと願う。